某所で「ハッキング・ラボのつくりかた」というハッキングの勉強ができる書籍があることを知った

ハッキング・ラボのつくりかた 完全版 仮想環境におけるハッカー体験学習

セキュリティの理解を深めるために、攻撃者の行動を理解するというのは、とても良いアプローチに思えたのと、シンプルに、サーバーをハックするってワクワクするので、取り組んでみることにした

ただ、この本、厚さが6cmもあるっw w w

なんとなく怖いもの見たさで物理本を買ってしまったのだけど、もうちょっと冷静に考えて電子書籍にすればよかった

実際に本を見ながら作業を進めるときに、手元の書籍と、目の前の画面を行き来せずに済んだのに… orz

ラボのマシン環境はWindows? or Mac?

この書籍では、Windowsマシン上で仮想環境を構築する手順が示されていた

プライベートのマシン環境はmacOSのM1、この環境だと手間が増えそうだけど…

Mac事情に詳しくなれそうだし、敢えて茨の道、ということでmacOS環境で整備することにした

上手くいかず挫けたらWindows環境に切り替えるかもしれないw

仮装環境は何で構築する?

Intelではなく、AppleのM系マシンの場合、使える仮想環境に制約があり、どうやら今回利用する各仮想マシンはUTMならどれも正常に動かせることができるみたいなので、本件の環境としてはUTMが最適解っぽい

UTM上に構築するのは以下の2つのタイプの仮想マシン

- 攻撃用のマシン

- 攻撃を受ける脆弱なマシン

攻撃用のマシンは、ParrotOSという専用のLinuxディストリビューションがあるらしく、そちらを使うが、同様に、Kaliという類似のディストリビューションもあるようで、どちらも試してみたい

ParrotOSもKaliもUTMという仮想マシンのソフト上で動かせる模様

(以下、どちらも公式の on UTM環境での構築に関連したドキュメント)

次に、攻撃を受ける脆弱なマシンは、VulnHubとMetasploitable3というサービス?ライブラリを利用してマシンイメージを入手するのだけど、そちらも、イメージを再加工してqcow2に変換すればUTMで動かすことができる、ということらしい

- M1/M2 Mac上でやられマシンを起動する【VulnHub編】 | Security Akademeia【セキュリティアカデメイア】

- M1mac へmetasploitableインストール – Linux & Android Dialy

- How to setup Metasploitable in a Mac with M1 chip – DEV Community

以上のことから、UTMを仮想環境用のソフトとして採用する

UTMインストール

UTMのインストールは、シンプルには、公式サイトのインストールプログラムをダウンロードしてくる方法と、Homebrewで入れることもできるみたい

Homebrewに関連づける理由があまりないので、シンプルにUTMで入れる

インストールプログラムをダウンロードしてきて、UTM.appをApplicationsフォルダに放り込むだけで完了

ParrotOSのセットアップ

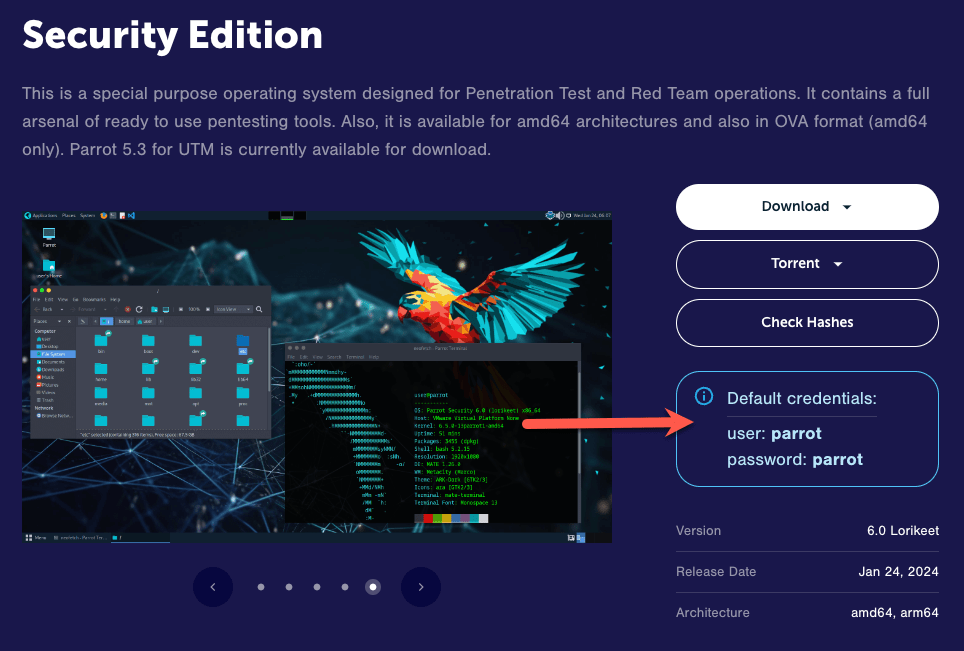

次に、攻撃用のマシンとして、ParrotOSのSecurity Editionのutm(Apple Silicon)版を落としてくる

以下のあたりを参考にセットアップ進めた

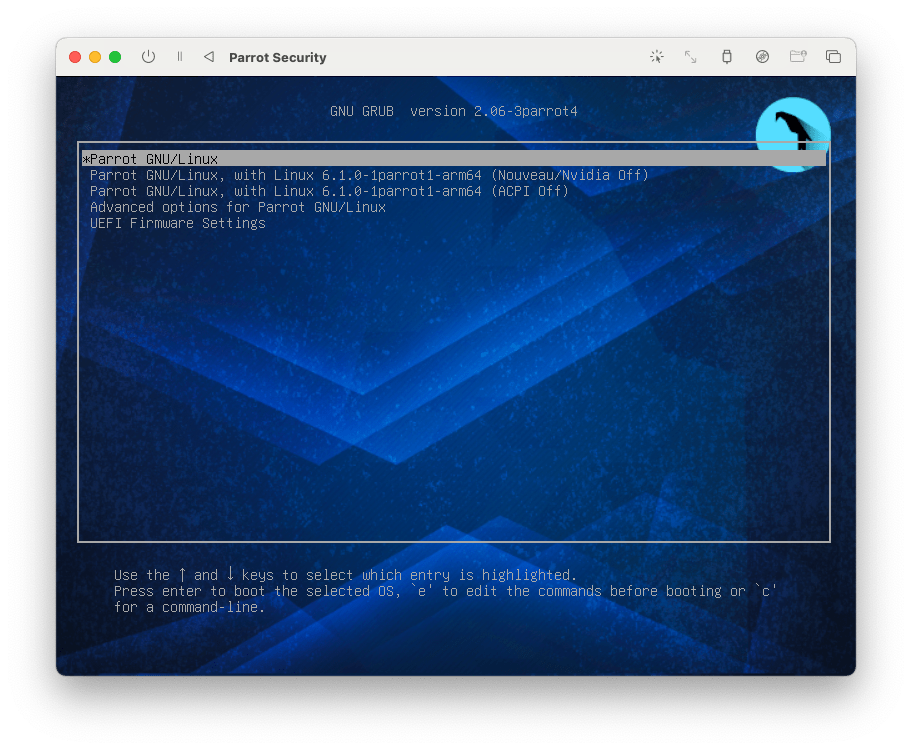

サクッと起動開始できたけど、どのOSで起動する?という選択肢がどれが適切かわからなかったから、一番上の初期選択にした

いきなりデスクトップにアクセスできるんだけど、パスワードは?と思ったら、ダウンロードページにちゃんと書いてあった

パッケージ関連をアップデート

sudo apt update

sudo apt upgrade

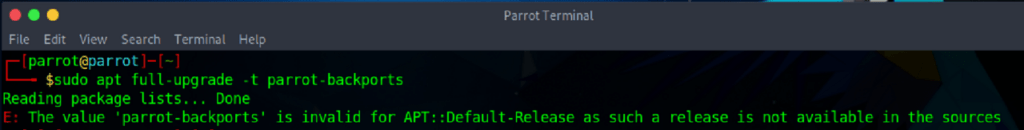

sudo parrot-upgrade以下も使えるらしいけど、エラーのなった

sudo apt full-upgrade -t parrot-backports

日本語入力はほぼないと思うけど、以下実行

sudo apt install task-japanese

sudo apt install task-japanese-desktoptask-japanese-desktop のインストールが結構時間かかった

あと、キーボードのレイアウトを調整、記号系が入力できなかったのでOSの設定から日本語レイアウトを追加、英語との優先順位を変えて、日本語を上位にするか、英語を削除すればMac側の日本語レイアウトがそのまま反映された

とりあえず、ParrotOSのセットアップは以上

コメント